Calico وک¯ن¸€ن¸ھه¼€و؛گçڑ„网络ه’Œç½‘络ه®‰ه…¨è§£ه†³و–¹و،ˆï¼Œه¹؟و³›ه؛”用ن؛ژه®¹ه™¨م€پè™ڑو‹ںوœ؛ه’Œه®؟ن¸»وœ؛ن¹‹é—´çڑ„网络è؟وژ¥م€‚ه®ƒهڈ¯ن»¥هœ¨ Kubernetesم€پOpenShiftم€پDocker EEم€پOpenStack ç‰ PaaS وˆ– IaaS ه¹³هڈ°ن¸ٹن½؟用م€‚

ن¸»è¦پ特点

- ç؛¯ Layer 3 و¶و„ï¼ڑو¯ڈن¸ھèٹ‚点ن¸ٹçڑ„ Pod 都و‹¥وœ‰ه”¯ن¸€çڑ„ IP هœ°ه€ï¼Œç®€هŒ–ن؛†ç½‘络ç®،çگ†ه¹¶وڈگن¾›ن؛†و›´ç›´è§‚çڑ„网络و‹“و‰‘م€‚

- BGP 路由ï¼ڑCalico ن½؟用边界网ه…³هچڈ议(BGP)è؟›è،Œè·¯ç”±ï¼Œه®çژ°é«کو•ˆçڑ„ IP 路由ه’Œè´ںè½½ه‡è،،م€‚

- ACL و”¯وŒپï¼ڑه…پ许ه¯¹ç½‘络وµپé‡ڈè؟›è،Œç²¾ç»†çڑ„è®؟é—®وژ§هˆ¶ï¼Œé€ڑè؟‡ه®ڑن¹‰ ACL 规هˆ™ï¼Œهڈ¯ن»¥ه®çژ°ه¯¹ Pod ن¹‹é—´ه’Œ Pod ن¸ژه¤–部网络ن¹‹é—´çڑ„وµپé‡ڈè؟›è،Œه®‰ه…¨وژ§هˆ¶م€‚

- 网络وµپé‡ڈهٹ ه¯†ï¼ڑو”¯وŒپن½؟用 IPSec ه¯¹è·¨èٹ‚点çڑ„网络وµپé‡ڈè؟›è،Œهٹ ه¯†ï¼Œوڈگé«ک集群çڑ„ه®‰ه…¨و€§م€‚

组ن»¶

- Felixï¼ڑCalico çڑ„و ¸ه؟ƒç»„ن»¶ï¼Œè´ںè´£وژ¥هڈ£ç®،çگ†م€پ路由规هˆ™م€پACL 规هˆ™ه’Œçٹ¶و€پوٹ¥ه‘ٹم€‚

- etcdï¼ڑن؟è¯پو•°وچ®ن¸€è‡´و€§çڑ„و•°وچ®ه؛“,هکه‚¨é›†ç¾¤ن¸èٹ‚点çڑ„و‰€وœ‰è·¯ç”±ن؟،وپ¯م€‚

- Birdï¼ڑBGP ه®¢وˆ·ç«¯ï¼Œè´ںè´£ه°† Felix çڑ„路由ن؟،وپ¯è¯»ه…¥ه†…و ¸ï¼Œه¹¶é€ڑè؟‡ BGP هچڈè®®هœ¨é›†ç¾¤ن¸هˆ†هڈ‘م€‚

- calicoctlï¼ڑCalico çڑ„ه‘½ن»¤è،Œç®،çگ†ه·¥ه…·م€‚

ن¼کهٹ؟

- é«کو€§èƒ½ï¼ڑç”±ن؛ژ采用ç؛¯ Layer 3 و¶و„ه’Œ BGP 路由,Calico هœ¨ç½‘络و€§èƒ½و–¹é¢è،¨çژ°ه‡؛色م€‚

- وک“ن؛ژç®،çگ†ï¼ڑ设è®،简هچ•ن¸”وک“ن؛ژçگ†è§£ï¼Œéƒ¨ç½²ه’Œç®،çگ†ç›¸ه¯¹è½»و¾م€‚

- ه¼؛ه¤§çڑ„ه®‰ه…¨و€§ï¼ڑé€ڑè؟‡ ACL ه’Œ IPSec وڈگن¾›çپµو´»ن¸”ه¼؛ه¤§çڑ„ه®‰ه…¨وژ§هˆ¶وœ؛هˆ¶م€‚

- هڈ¯و‰©ه±•و€§ï¼ڑو¶و„ه¤©ç”ںو”¯وŒپو¨ھهگ‘و‰©ه±•ï¼Œé€‚用ن؛ژه¤§ه‹é›†ç¾¤م€‚

calicoctl هڈ¯ن»¥ن½؟用و¥ن»‹ç»چ

|

|

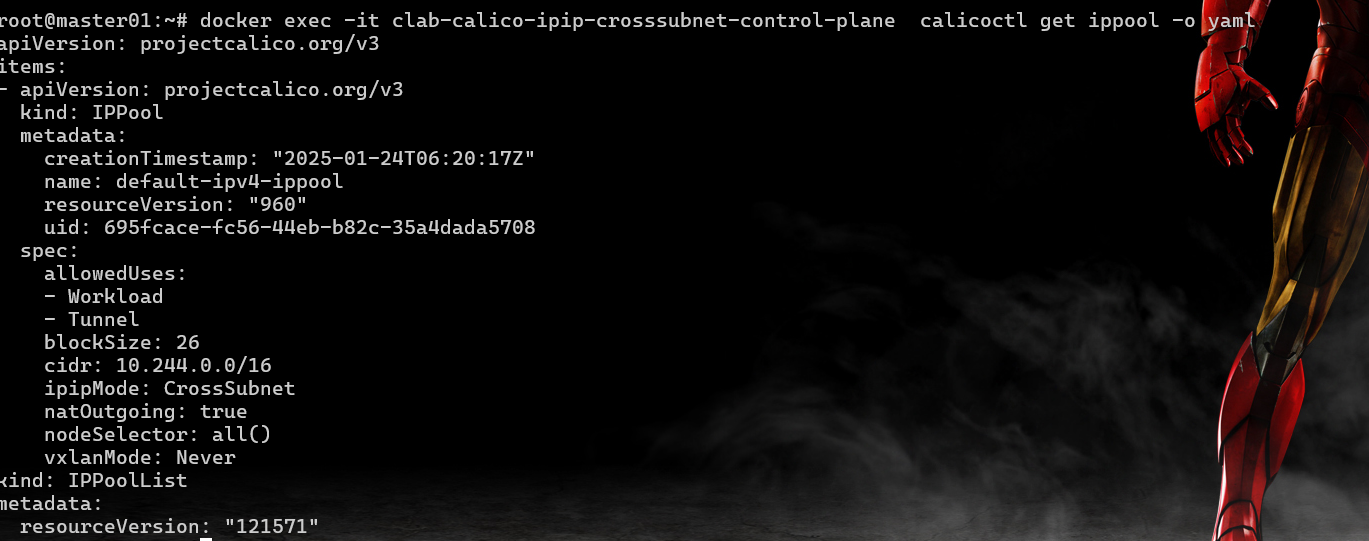

ه®‰è£…ه®Œوˆگهگژ,وˆ‘ن»¬هڈ¯ن»¥و ¹وچ®ه¦‚ن¸‹وŒ‡ن»¤وں¥çœ‹ipPoolçٹ¶و€پ

|

|

ن»ژ结وœوˆ‘ن»¬ه¾—çں¥ipهœ°ه€و± وک¯وœ‰çڑ„,هڈھوک¯è¢«ç¦پ用ن؛†ï¼ŒDISABLEDçڑ„çٹ¶و€پ被设置ن¸؛true,ه°†ه…¶و”¹ن¸؛falseهگژو•…éڑœن¼°è®،ه°±èƒ½وپ¢ه¤چ

|

|

ه½“ه‡؛çژ°é—®é¢کو—¶ï¼Œهڈ¯èƒ½disabledçڑ„çٹ¶و€پن¸؛true,هڈ¯ن»¥é€ڑè؟‡ن»¥ن¸‹ه‘½ن»¤è؟›è،Œن؟®ه¤چ

|

|

ن½†وک¯è؟™و ·و‰§è،Œهگژ,هڈ¯èƒ½و²،وœ‰ç”ںو•ˆï¼Œه¦‚وœو²،وœ‰ç”ںو•ˆï¼Œهڈ¯ن»¥ç›´وژ¥é€ڑè؟‡yamlو–‡ن»¶è؟›è،Œهˆ›ه»؛

calicoctl delete ippool default-ipv4-ippool

وژ¥ç€ï¼Œوˆ‘ن»¬ç”¨ن¸‹é¢çڑ„وŒ‡ن»¤è؟›è،Œهˆ›ه»؛

calicoctl delete ippool default-ipv4-ippool

وژ¥ç€ï¼Œوˆ‘ن»¬ç”¨ن¸‹é¢çڑ„وŒ‡ن»¤è؟›è،Œهˆ›ه»؛

|

|

é‡چهگ¯calicoçڑ„组ن»¶هچ³هڈ¯م€‚